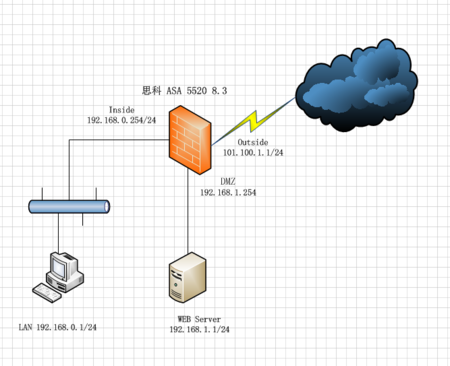

ASA5510 DMZ 區(qū)域無法解析外網(wǎng)域名案例:

目前ASA5510分為outside(security-level0),dmz 10.48.35.2(security-level50),inside 10.48.25.2(security-level100),dmz和inside網(wǎng)段互訪做了nonat和access-list permit,dmz和inside都映射為outside接口外網(wǎng)ip

然后在outside接口上有個access-group permit tcp 某個外網(wǎng)ip 10.48.25.2 1433,讓外網(wǎng)特定ip訪問inside數(shù)據(jù)庫端口并應(yīng)用到outside接口

dmz接口上有個access-group per tcp host 10.48.35.2 10.48.25.2 1433和icmp,讓dmz的服務(wù)器訪問inside數(shù)據(jù)庫端口,并能ping通inside服務(wù)器

結(jié)果inside區(qū)域的服務(wù)器正常上網(wǎng),dmz區(qū)域服務(wù)器只可以ping通外網(wǎng)ip,不能用dns解析外網(wǎng)域名,都是解析超時

我絕對是小白新手,請大家?guī)臀曳治鲆幌率裁辞闆r造成的,我原來以為高security(50)都可以向低security(0)訪問

解答:

那個策略只寫了到inside的相應(yīng)端口訪問,難道其他都默認(rèn)deny?

顯示配置了PERMIT,所以其他都是DENY (DMZ-OUTSIDE)

還是說dmz端口上有access-group就看access-group,沒permit的都默認(rèn)deny,

1. 首先看有沒有會話

2. 沒有會話看ACl,如果接口沒有配置ACL,那么采取默認(rèn)行為

高到低允許

如果dmz端口上沒有access-group,就匹配高security向低security無限制訪問?

有限制,無會話的流量,需要做如下處理:

流量方向接口放行

inspect

- 北京炫億時代專業(yè)服務(wù)器運輸,機房搬遷包裝以及倉儲托

- 思科CISCO無線AP 啟動加載不了ios

- 【云爍俱樂部分享會】第十二期 某游戲開發(fā)公司內(nèi)部網(wǎng)

- 【云爍俱樂部分享會】第十一期 某政府網(wǎng)絡(luò)安全架構(gòu)方

- 【云爍俱樂部分享會】第九期 中小企業(yè)網(wǎng)絡(luò)搭建思路分

- 【云爍俱樂部分享會】第八期 某倉庫無線覆蓋項目分享

- 【云爍俱樂部分享會】第七期 工程師網(wǎng)絡(luò)設(shè)備實操理論

- 【云爍俱樂部分享會】第六期 工程師百度無線覆蓋項目

- 【云爍俱樂部分享會】第五期 工程師項目分享會

- 【云爍俱樂部分享會】第四期 工程師項目分享會

熱門文章

- 北京機房搬遷改造公司,系統(tǒng)集成有哪些公司?-2019-11-04

- 如何打造一個安全的網(wǎng)絡(luò)環(huán)境?政府要做到這四點-2019-11-04

- 北京辦公室網(wǎng)絡(luò)布線,綜合布線施工價格-2019-11-04

- 深信服產(chǎn)品專業(yè)上網(wǎng)行為管理,安全設(shè)備有保障-2019-11-04

- 兩年內(nèi)網(wǎng)絡(luò)安全市場規(guī)模將達千億級別?來看看詳細(xì)分析-2019-11-04

- 北京炫億時代專業(yè)機房設(shè)備除塵,機房網(wǎng)絡(luò)改造-2019-11-04

- 企業(yè)如何保障移動辦公的安全性?移動辦公存在的七大安-2019-11-01

- 北京深信服AC-1000-A400產(chǎn)品租賃購買,專業(yè)IT上網(wǎng)行為管理-2019-11-01

- 互聯(lián)網(wǎng)企業(yè)軟件開發(fā)如何才能沒有漏洞?專業(yè)工程師給出-2019-11-01

- 如何避免APP的“越權(quán)”行為?要靠制定相關(guān)法律法規(guī)-2019-11-01

企業(yè)通訊

企業(yè)通訊